Table des Matières

Articles de blog associés

Les applications Android sont une cible fréquente pour les acteurs malveillants qui cherchent à modifier leur comportement, et des outils comme Magisk ont gagné en popularité grâce à leur extensibilité et à leur capacité à rester relativement discrètes. Un module appelé Shamiko est devenu un choix populaire pour dissimuler davantage Magisk, soulignant l'importance des solutions de sécurité capables de détecter ces techniques de dissimulation sophistiquées.

Dans cet article, nous allons explorer en détail ce que Magisk c'est explorer Modules Magisk en général — ce qu’ils sont, un aperçu de leur conception et de leur intégration au système Android — et plus tard, nous aborderons ce sujet. ShamikoNous aborderons également les allégations concernant le contournement des mesures de sécurité, et comment durcissement de l'application Ces solutions offrent une protection complète contre l'évolution des menaces et l'impact plus large de ces outils sur la sécurité des applications Android.

Qu'est-ce que Magisk ?

Aperçu de Magisk

Magisk est un outil populaire qui permet aux utilisateurs Android d'obtenir un accès root sans modifier les fichiers système principaux. En modifiant l'image de démarrage plutôt que l'image système, Magisk reste « sans système », c'est-à-dire qu'il masque les modifications aux vérifications d'intégrité système classiques. Cette capacité permet aux utilisateurs de rooter leurs appareils tout en continuant d'exécuter des applications qui bloquent généralement les appareils rootés, ce qui rend Magisk particulièrement puissant pour la personnalisation et le maintien de la compatibilité des applications. Magisk modifie des partitions clés comme… Boot.img et remplace le init exécutable avec magiskinit, qui charge ses configurations personnalisées pendant le processus de démarrage sans modifier directement les fichiers système principaux d'Android¹.

Installation de Magisk

Lorsque l’option Magisk Une fois installé, il assure la persistance après redémarrage en remplaçant le init exécutable avec son propre magiskinitL’ init L'exécutable est un binaire Linux natif qui est le premier exécutable à s'exécuter lors du processus de démarrage. En interceptant cette étape, Magisk peut modifier le comportement du système dès le départ.

En outre, Magisk modifie le init.rc Le fichier `.exe` est un fichier de configuration textuel utilisé par Android pour définir les commandes à exécuter à différentes étapes du processus de démarrage. La syntaxe de `.exe` init.rc lui permet d'émettre des commandes au démarrage, et Magisk Il corrige le problème pour introduire des actions de démarrage personnalisées, garantissant ainsi une intégration transparente de ses propres opérations.

Qu’est-ce que Zygisk ?

Zygisk, Une partie de l' Magisk ce framework permet aux développeurs d'injecter du code personnalisé dans le Zygote processus après la création d'une nouvelle application ou serveur_système Cette injection intervient après la phase de spécialisation, garantissant ainsi que toute modification se produise au sein des processus nouvellement créés et non au sein des processus. Zygote le démon lui-même.

Le cycle de vie de Zygisk est motivé par plusieurs crochets de fonction PLT (Table de liaison des procédures) disposés dans les principales bibliothèques :

- libandroid_runtime

- Libart

- pont_libnative

Ces crochets sont stratégiquement placés pour donner Zygisk un contrôle précis du processus et de son cycle de vie, notamment lors des phases clés comme l'initialisation du processus.

L'espace Tableau de liaison des procédures (PLT) est un mécanisme utilisé par l'éditeur de liens dynamique pour résoudre les adresses de fonctions à l'exécution, permettant ainsi aux bibliothèques de partager du code de manière dynamique. En plaçant des points d'ancrage dans le PLT, Zygisk Il est possible d'intercepter les appels aux fonctions importantes de l'environnement d'exécution Android, ce qui permet d'injecter un comportement personnalisé à différents moments du cycle de vie d'une application ou d'un processus système. Ceci offre un contrôle précis sur chaque phase d'initialisation, permettant aux développeurs de modifier les comportements lors des étapes critiques de l'exécution du processus.

Par exemple, les crochets dans libandroid_runtime permettre Zygisk intervenir dans l'environnement d'exécution Android, tandis que les hooks dans Libart assurer le contrôle de l'environnement d'exécution Android (ART), responsable de l'exécution du code de l'application. Parallèlement, pont_libnative gère les bibliothèques natives, permettant Zygisk pour gérer les interactions entre l'environnement d'exécution Android et le code natif.

Le diagramme suivant illustre l'ordre d'exécution de ces hooks et leur interaction avec le cycle de vie du processus.

Qu'est-ce que la spécialisation ?

Une fois que Zygote crée un nouveau processus pour une application ou un service, il effectue une spécialisation. Cette spécialisation applique des mesures de sécurité de type « sandbox » qui restreignent le comportement et les privilèges du nouveau processus. Ainsi, chaque application s'exécute dans un environnement contrôlé et isolé, sans interférer avec le système ou d'autres applications. Durant ce processus, le système applique des politiques, telles que la définition des autorisations utilisateur, des contextes de sécurité et d'autres restrictions au niveau de l'application. La spécialisation est essentielle au maintien de l'environnement multi-utilisateurs sécurisé d'Android.

De plus, Zygote crée un processus spécial appelé system_server, qui héberge un large éventail de services système gérant les opérations Android essentielles. Ces services contrôlent l'interaction des applications avec le système d'exploitation Android et régissent des composants critiques tels que les autorisations, les politiques de l'appareil et la gestion du cycle de vie des applications. Grâce à Zygisk, les développeurs peuvent interagir avec system_server et les processus des applications pour modifier leur comportement ou introduire des fonctionnalités personnalisées. Cette capacité est particulièrement puissante car elle permet aux développeurs d'influencer le fonctionnement des applications et des services en temps réel, offrant ainsi un contrôle précis du comportement au niveau système. Cependant, le code personnalisé s'exécute dans le cadre du sandbox de sécurité d'Android, ce qui signifie qu'il doit respecter les autorisations et les limitations applicables à l'application ou au processus système.

Cas d'utilisation courants de Magisk

- Appareils rootés : De nombreux utilisateurs se tournent vers Magisk pour obtenir un accès root à Android, permettant un haut niveau de personnalisation et de contrôle sur leurs appareils.

- Installation des modules : Au-delà de l'enracinement, Magisk Il prend également en charge les modules qui étendent ou modifient les fonctionnalités du système Android ou des applications existantes.

Dans la section suivante, nous verrons comment Zygisk fonctionne avec les modules Magisk pour étendre davantage les capacités du système Android.

Que sont les modules Magisk ?

Magisk Les modules sont des extensions qui permettent aux utilisateurs d'ajouter des fonctionnalités, de modifier des composants système ou d'ajuster le comportement de l'application de manière modulaire. Ces modules constituent l'une des raisons essentielles de Magisk Leur popularité tient au fait qu'elles permettent de personnaliser facilement l'expérience Android sans modifier directement les fichiers système principaux.

Comment sont construits les modules Magisk ?

Les développeurs créent généralement des modules Magisk à l'aide de scripts et de fichiers de configuration qui définissent leurs modifications. Développés dans un format modulaire, ces modules peuvent être facilement ajoutés ou supprimés du système via l'application Magisk Manager. Leur complexité varie, allant de simples scripts à des modifications plus complexes, selon leur objectif.

Exemples de modules Magisk

- Bloqueurs d'annoncesBloquer les publicités sur l'ensemble du système.

- Extensions de fonctionnalités de l'applicationModifier ou étendre le comportement des applications existantes, par exemple en activant des fonctionnalités cachées.

- DégonfleursSupprimez les applications système inutiles pour un appareil plus léger et plus performant.

Intégration avec le système Android : Zygisk

Une des caractéristiques notables de Magisk est Zygisk, qui s'intègre à Android Zygote Le processus Zygote est responsable du lancement des applications et de l'initialisation de Dalvik/ART, servant de processus parent pour les applications. Zygisk Magisk s'intègre au processus de l'application, ce qui lui permet de la modifier de l'intérieur et de contrôler considérablement son fonctionnement. Cette intégration permet à Magisk d'intercepter des événements clés de son cycle de vie, comme lors de… préAppSpecialiser et postAppSpecialiser phases, et d'appliquer des hooks qui modifient le comportement de l'application à la volée.

Introduction à Shamiko

L'espace Shamiko le module masque davantage Magisk et empêche sa détection par les contrôles de sécurité. Il fonctionne en parallèle Magisk Afin d'aider les utilisateurs à conserver l'accès root tout en masquant les modifications apportées par les applications susceptibles d'appliquer des politiques de sécurité incompatibles avec les appareils rootés, il est nécessaire de disposer de solutions de sécurité avancées capables de détecter ces techniques de dissimulation sophistiquées.

Allégations de contournement Digital.ai (Arxan) Sécurité

Les développeurs de Shamiko ont affirmé que le module pouvait contourner les mesures de sécurité mises en œuvre par Digital.ai's (anciennement Arxan) Protections Android. Cependant, malgré son code obscurci, une analyse par rétro-ingénierie de Shamiko a révélé les techniques spécifiques qu'il utilise pour dissimuler sa présence.

L'analyse montre que, bien que Shamiko élimine certains des artefacts laissés par Zygisk, ce processus introduit de nouveaux artefacts, des artefacts encore plus faciles à détecter que ceux introduits par Magisk.

Digital.aiRéponse de [Nom de l'entreprise] à Shamiko et aux menaces similaires

Les développeurs de Shamiko j'ai créé le module pour contourner les mesures de sécurité mises en œuvre par Digital.ai et des protections similaires. Notre analyse de chez Shamiko Les techniques d'évasion ont montré que, comme pour de nombreux outils de rootage, les tentatives de dissimulation de certains artefacts créent souvent de nouvelles traces détectables. Il s'agit d'un paradoxe courant. outils de manipulation des processusPlus ils tentent de se dissimuler, plus ils risquent d'introduire d'artefacts, ce qui peut faciliter leur détection.

Outils de manipulation des processus, comme Magisk Les modules fonctionnent directement au sein du processus de l'application. Ils modifient les méthodes de détection, interceptent les API du système d'exploitation ou altèrent le code de l'application. Plus précisément, Magisk Les modules fonctionnent pendant le pré-spécialisation et post-spécialisation Les différentes phases de création du processus permettent d'injecter du code avant et après l'initialisation complète de l'application, ce qui leur permet de manipuler son comportement au sein de son propre espace de processus. Si cela confère un contrôle important, cela laisse également des traces dans le processus que les solutions de sécurité peuvent détecter, car ces modifications sont accessibles depuis l'environnement isolé.

D'autre part, les outils de manipulation de l'environnement Ils modifient l'environnement de l'application, souvent au niveau du système ou du noyau. En altérant l'état du système ou les réponses de l'API, ils créent des traces que l'application peut détecter, signalant ainsi une possible tentative de manipulation, même si l'outil lui-même tente de rester invisible.

Alors que des outils comme Shamiko Bien que ces modifications puissent tenter de dissimuler leur présence, elles introduisent souvent des artefacts supplémentaires que nos solutions de sécurité peuvent détecter. choisir une solution de durcissement d'application, recherchez des produits qui détectent les anomalies environnementales et de processus, offrant une protection robuste contre la falsification et les modifications non autorisées.

Meilleures pratiques pour sécuriser les applications Android contre les outils de rootage

Outils de rootage, ou rootkitsLes technologies évoluent constamment, ce qui représente un défi de taille pour les développeurs d'applications soucieux de protéger leurs logiciels contre les falsifications et les techniques de contournement des systèmes de détection. Face à l'apparition rapide de nouvelles méthodologies, il est crucial pour les fournisseurs d'applications de mettre en œuvre des solutions de sécurité spécialisées, capables de s'adapter à ces changements.

Pour efficacement safePour protéger les applications Android, les mesures de sécurité doivent contrer les techniques de manipulation des processus et de l'environnement. Les outils de manipulation des processus laissent souvent des traces accessibles dans l'environnement isolé de l'application, tandis que ceux de manipulation de l'environnement peuvent altérer l'état du système et créer des anomalies détectables. La reconnaissance de ces traces distinctives souligne l'importance d'une détection multicouche au sein de solutions de sécurité robustes.

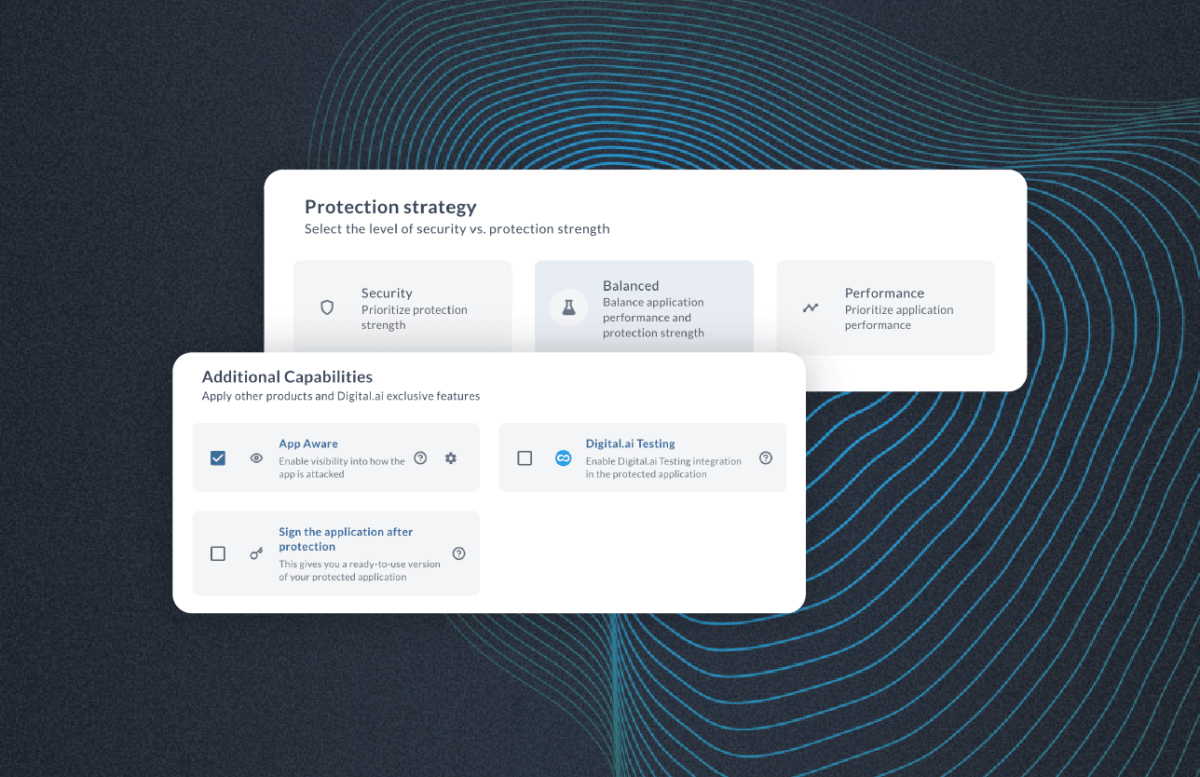

Digital.ai offre une suite complète de protections pour se défendre contre les outils de rootage et les tentatives de falsification :

-

- Protection contre les sommes de contrôle: Valide l'intégrité du code de l'application, en veillant à ce que toute modification non autorisée soit rapidement détectée.

- Protection contre la détection de racine: Identifie un large éventail de rootkits à travers différentes versions, assurant une détection de root robuste même face à l'évolution de ces outils.

- Conscient de l'applicationUn service de surveillance et d'analyse des menaces applicatives qui offre une visibilité en temps réel sur les attaques. App Aware enregistre les déclencheurs de protection sur un serveur centralisé, permettant aux organisations de surveiller les menaces pesant sur les applications et d'y réagir de manière appropriée.

En intégrant ces protections, les développeurs d'applications peuvent établir des mesures de sécurité robustes contre un large éventail d'outils de rootage, préservant ainsi l'intégrité de leurs applications et safeprotection des données sensibles.

Pour en savoir plus sur la sécurisation des applications iOS contre des menaces similaires, consultez notre Article de blog précédent, «Comprendre les jailbreaks« », qui explore ces défis au sein de l’écosystème iOS.

Conclusion : Relever le défi de l’enracinement et de la pérennisation de la sécurité

L'essor d'outils comme Magisk, avec son intégration via Zygisk et des modules tels que Shamiko, représente un défi permanent pour la sécurité des applications Android. Cependant, avec une approche proactive et adaptative, malgré les allégations de piratage de Shamiko, des solutions comme Digital.ai's La suite de sécurité Android offre une protection robuste contre ces menaces en constante évolution.

Si vous êtes un développeur ou une entreprise cherchant à protéger vos applications mobiles contre les menaces les plus récentes, pensez à… des solutions de sécurité complètes fournies par Digital.ai, y compris App AwareGardez une longueur d'avance sur les attaquants et assurez-vous que vos applications sont protégées contre des outils comme Magisk et Shamiko.

1. Bien que nous ne puissions pas nous prononcer sur la légalité de l'utilisation de Magisk dans la juridiction où se trouve le lecteur, nous savons que son utilisation constitue une violation des conditions d'utilisation d'Android. Remarque : même si tous les utilisateurs de Magisk ne sont pas des personnes malveillantes, il est possible que… safe Affirmer que tous les acteurs malveillants utilisant Android peuvent le faire, et le font souvent.

Découvrez la puissance d'App Aware

Explorez

Quoi de neuf dans le monde de Digital.ai

Quand l'IA accélère tout, la sécurité doit devenir plus intelligente.

La livraison de logiciels est entrée dans une nouvelle phase. Depuis 2022, l'IA…

Le mur invisible : pourquoi les applications sécurisées perturbent l’automatisation des tests

Les applications mobiles modernes sont plus protégées que jamais. Et c'est…

Evolving Application Security Documentation, une étape à la fois

En 2024, l'équipe de documentation de Digital.ai a lancé un nouveau…