Les véhicules connectés sont monnaie courante

Les véhicules connectés sont désormais disponibles chez la plupart des constructeurs. Les dernières recherches estiment que le marché mondial des voitures connectées augmentera de 40 % entre 2016 et 2021. Excellent pour les consommateurs, mais du point de vue de la sécurité, cette augmentation de la connectivité représente une surface d'attaque croissante.

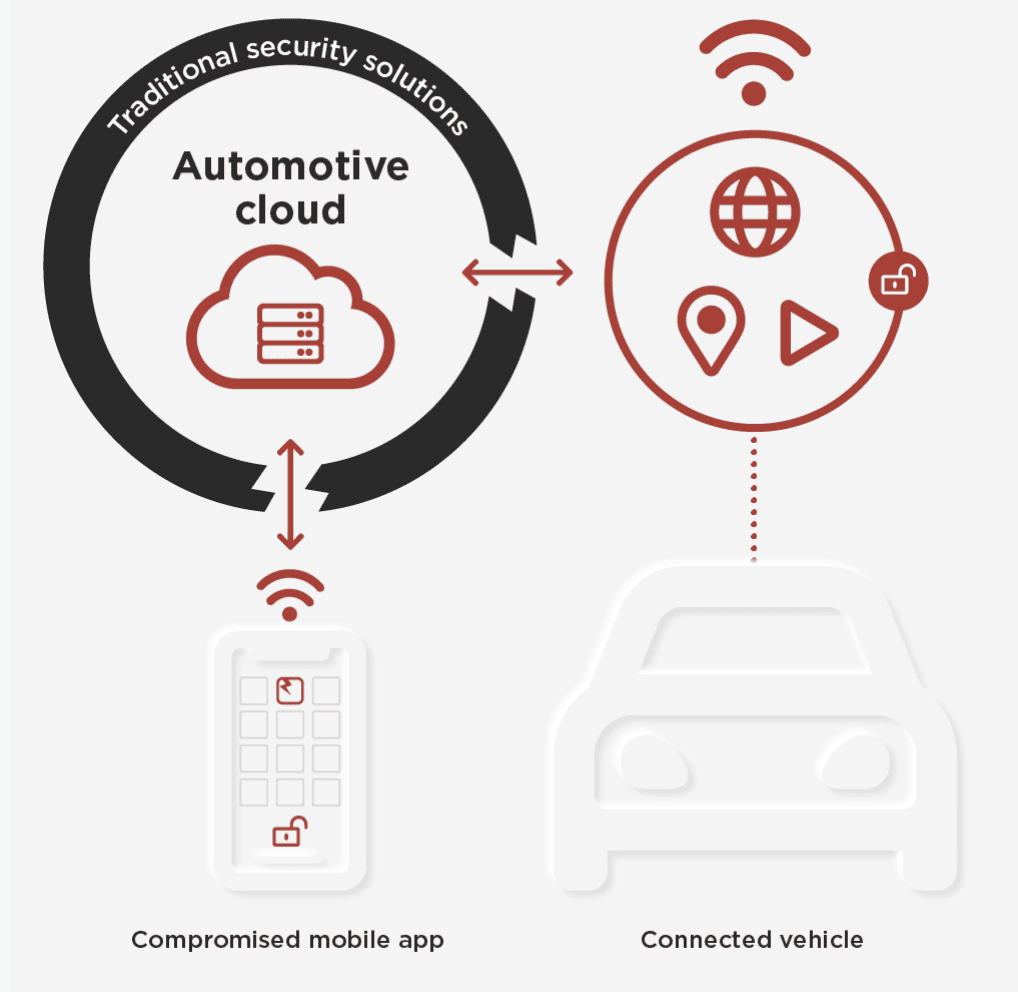

Utiliser une application pour interagir avec une voiture connectée devient aussi omniprésent qu’une clé en métal. Malheureusement, cette commodité a un prix : les applications téléchargées depuis les magasins d’applications publics sont des cibles faciles pour les mauvais acteurs.

Les nouvelles menaces nécessitent de nouvelles solutions

Même si le centre de partage et d'analyse d'informations automobiles du secteur développe de bonnes pratiques pour la sécurité des voitures connectées, il ne prescrit pas de solutions techniques ou organisationnelles spécifiques. Même si un ensemble de bonnes pratiques du secteur constitue une bonne première étape, ces lignes directrices de haut niveau ne constituent pas des exigences et leur mise en œuvre prend du temps.

Afin de faire face aux graves menaces auxquelles sont confrontées les voitures connectées d'aujourd'hui, les constructeurs automobiles et les constructeurs de véhicules commerciaux doivent reconsidérer leur approche en matière de sécurité des applications.

Protéger une cible en mouvement

Les applications de voiture connectée sont tout aussi vulnérables aux attaques que toute autre application téléchargée depuis une boutique d’applications publique. Sans protection du code, les applications automobiles connectées peuvent facilement faire l'objet d'une ingénierie inverse pour voler du code, de la adresse IP, des informations personnelles identifiables (PII) ou donner aux cybercriminels un moyen de communiquer avec les systèmes de back-office. Si l’intégration entre une application pour smartphone et l’interface homme-machine (IHM) d’un véhicule connecté est compromise, elle peut être utilisée comme passerelle vers tout ce qui est connecté électroniquement à l’intérieur et à l’extérieur de la voiture connectée.

Une fois qu'une application est compromise, elle peut donner accès aux commandes du véhicule, notamment les serrures et le contact, la reconnaissance vocale, les boutons du tableau de bord, la navigation et, dans les cas extrêmes, les manettes des gaz, la direction, le freinage et d'autres opérations du véhicule autonome contrôlées par ordinateur. Les applications violées donnent le contrôle de services externes tels que l'infodivertissement, l'assurance et les comptes bancaires, qui peuvent ensuite être exploités à des fins de fraude ultérieure.

La protection au niveau des applications mobiles est essentielle

Les attaquants varient du loup solitaire à l’État-nation – tous avec des motivations différentes, mais ils partagent tous quelques traits communs : ils sont implacables et ils font constamment évoluer leurs méthodes d’attaque. Le potentiel de perte est élevé : réputation de l'entreprise, marque, perte financière et, surtout, perte client. safety.

Les meilleures pratiques de codage et les protections logicielles traditionnelles ne peuvent pas fournir une protection adéquate contre les mauvais acteurs déterminés qui emploient ingénierie inverse méthodes pour attaquer les applications. Ce qui est nécessaire pour protéger les applications mobiles automobiles connectées d'aujourd'hui, c'est une approche à plusieurs niveaux capable de protéger le code des applications contre les attaques d'ingénierie inverse et d'être appliquée pendant la phase de développement. DevSecOps processus sans interférer avec les cycles de construction. Ces couches doivent inclure :

- Obscurcissement du code : Obfuscation de code obscurcit délibérément le code de l'application, ce qui rend difficile le déchiffrement et l'ingénierie inverse pour les attaquants

- Autodéfense et préservation de l’intégrité : Les mesures défensives automatisées déclenchées par des modifications détectées lors de l'exécution de l'exécution peuvent invoquer l'auto-réparation du code ou l'arrêt des fonctionnalités de l'application.

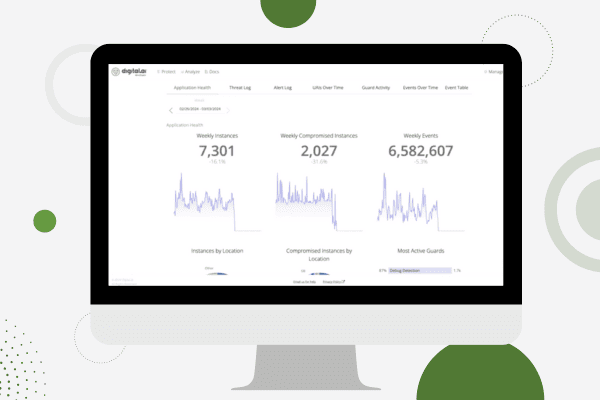

- Détection des menaces et boucle de rétroaction : La détection et la réponse sont essentielles pour dissuader les attaques d’applications. Les données sur les menaces en temps réel peuvent servir d'avertissement précoce des attaques en cours en informant l'entreprise des appareils compromis, des méthodologies d'attaque et de la géolocalisation des attaquants. Les données sur les menaces peuvent ensuite être utilisées dans les boucles de rétroaction du développement afin que la protection des applications puisse être révisée et que les applications mises à jour soient publiées si nécessaire pour arrêter les attaques.

Digital.ai Solutions de protection des applications (anciennement Arxan)

Digital.ai Solutions de protection des applications (anciennement Arxan)

Injecte des protections essentielles du code d’application et des capteurs de détection des menaces dans CI / CD cycle après le développement du code, sans perturber DevSecOps les process

Obfusque le code source, insère des pots de miel et implémente d'autres modèles de code trompeurs pour dissuader et confondre les acteurs de la menace

Déclenche automatiquement des mesures défensives si une activité suspecte est détectée, y compris la fermeture de l'application, le bac à sable de l'utilisateur ou l'auto-réparation du code

Informe les organisations de la réputation des applications, des attaques en temps réel et offre la possibilité de suspendre des comptes ou d'intensifier l'authentification des transactions ou des accès.

Les informations permettent d'optimiser et d'adapter la protection en fonction des informations et des tendances en matière d'attaques, notamment comment, quand, où et par qui l'application est ciblée.

Fournit des flux de données sur les menaces de bout en bout, rendant les données sur les menaces accessibles via un navigateur ou une intégration facile avec les plateformes SIEM, BI et de prévention de la fraude existantes

Crypte les clés statiques ou dynamiques et les données intégrées ou contenues dans le code de l'application

Protège les données sensibles au repos dans une application ou en transit entre l'application et le serveur

Prend en charge tous les principaux algorithmes et modes cryptographiques avec certification FIPS 140-2

Description Digital.ai

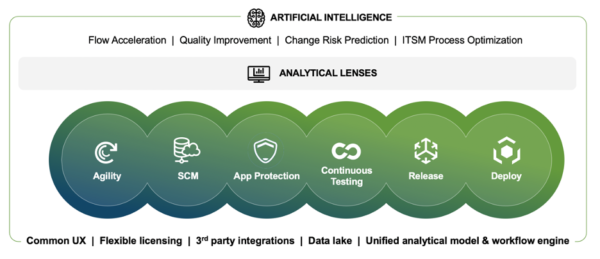

Digital.ai est une entreprise technologique leader du secteur qui se consacre à aider les entreprises du Global 5000 à atteindre leurs objectifs de transformation numérique. L'intelligence artificielle de l'entreprise DevSecOps La plateforme unifie, sécurise et génère des informations prédictives tout au long du cycle de vie du logiciel. Digital.ai permet aux organisations de faire évoluer les équipes de développement de logiciels, de fournir en continu des logiciels avec une qualité et une sécurité accrues tout en découvrant de nouvelles opportunités de marché et en améliorant la valeur commerciale grâce à des investissements logiciels plus intelligents.

Informations supplémentaires sur Digital.ai peut être trouvé à digital.ai et sur Twitter, LinkedIn ainsi que Facebook.

En savoir plus sur Digital.ai Application Security