¿Qué es la ofuscación de código y cómo funciona?

La ofuscación de código dificulta la ingeniería inversa de las aplicaciones que crea y pone a disposición de sus clientes y empleados para su uso fuera de su firewall.

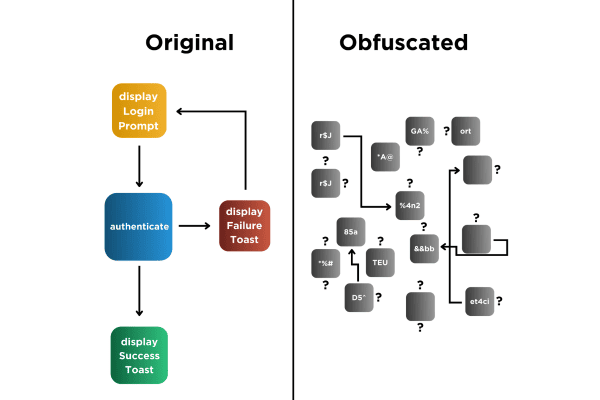

La ofuscación de código es un proceso que dificulta la comprensión de las aplicaciones que crea para su uso fuera de su firewall una vez descompiladas. Ingeniería inversa.

¿Por qué es necesaria la ofuscación de código?

Las aplicaciones que crea para sus empleados y clientes (aplicaciones que se utilizan fuera de su firewall) contienen ejemplos funcionales que muestran cómo acceder a sus sistemas de backend. Deben contener dichos ejemplos funcionales para que funcionen. Si no ofusca el código de sus aplicaciones, entonces actores de amenaza Podrán leer ese ejemplo funcional simplemente descargando su aplicación desde la App Store o Google Play, abriendo el código en cualquiera de los numerosos kits de herramientas de instrumentación dinámica o descompiladores gratuitos disponibles y leyendo el código. La ofuscación de código dificulta este tipo de subterfugio para los ciberdelincuentes.

Técnicas utilizadas en la ofuscación de código

Ofuscación de diseño

La ofuscación de diseño se refiere a una técnica específica dentro del ámbito de la ofuscación de código, cuyo objetivo es proteger el software alterando la estructura y el diseño de su código ejecutable. Este método implica reorganizar el orden de las instrucciones e insertar código no funcional para confundir y engañar a cualquiera que intente realizar ingeniería inversa o analizar el software. Al interrumpir el flujo lógico que se espera en la estructura del código, la ofuscación de diseño dificulta significativamente que los atacantes descubran el verdadero propósito del programa o extraigan datos valiosos.

Ofuscación de datos

La ofuscación de datos es una técnica de seguridad que protege la información confidencial ocultándola deliberadamente para evitar el acceso no autorizado durante el desarrollo e implementación de software. Este método consiste en modificar los datos originales de forma que sigan siendo útiles para su procesamiento y pruebas, pero resulten ininteligibles o carentes de sentido fuera de su contexto original. Algunas técnicas comunes son el enmascaramiento, la tokenización y la codificación de datos.

Ofuscación del flujo de control

La ofuscación del flujo de control es una técnica avanzada de protección de código que se utiliza para asegurar el software complejizando su lógica de ejecución y dificultando su comprensión. Este método consiste en alterar las rutas de ejecución normales y predecibles de un programa sin modificar su resultado final. Las técnicas empleadas incluyen la inserción de instrucciones condicionales, iterativas y de salto que generan secuencias de ejecución engañosas y rutas de código muerto. Estas intervenciones complican el grafo de flujo de control de la aplicación, lo que dificulta a los ingenieros de reversa o a las herramientas automatizadas rastrear la funcionalidad real del código o realizar análisis estático.

Ofuscación preventiva

La ofuscación preventiva es una estrategia de seguridad proactiva que implica el uso de técnicas de ofuscación para safeProteja el código del software antes de que se convierta en blanco de actividades maliciosas. Este enfoque anticipa posibles amenazas de seguridad e implementa métodos de ofuscación, como la ofuscación de la estructura, los datos y el flujo de control, en las primeras etapas del ciclo de vida del desarrollo de software. Al ocultar la lógica interna, las estructuras de datos y el flujo de ejecución de una aplicación, la ofuscación preventiva dificulta considerablemente que los atacantes analicen o manipulen el software. Este método es especialmente eficaz para disuadir la ingeniería inversa y garantizar que, incluso si se producen brechas de seguridad, los elementos esenciales del software permanezcan protegidos.

Beneficios de usar la ofuscación de código

Protección contra la ingeniería inversa

La ofuscación constituye un mecanismo de defensa crucial contra la ingeniería inversa, al dificultar la legibilidad y la comprensión del código de software. Al transformar un código sencillo en un rompecabezas complejo y desafiante, las técnicas de ofuscación, como la alteración de flujos de control, el cifrado de cadenas de datos y la reorganización de estructuras de código, dificultan significativamente la capacidad de los atacantes para analizar y comprender la funcionalidad subyacente del software. Esta protección garantiza que los algoritmos propietarios, la lógica empresarial y los datos confidenciales permanezcan a salvo de competidores, ciberdelincuentes y otras entidades no autorizadas que intenten replicar o explotar el software.

Protección de la propiedad intelectual

La ofuscación desempeña un papel fundamental en la protección de la propiedad intelectual del software al enmascarar el código fuente que contiene valiosas técnicas e innovaciones patentadas. Este método impide que competidores y entidades malintencionadas accedan o repliquen fácilmente los aspectos únicos del software, como algoritmos, decisiones de diseño y procesos especializados. Al incorporar complejidad en la estructura y las rutas de ejecución del código, la ofuscación garantiza que la propiedad intelectual permanezca inaccesible y difícil de duplicar. safesalvaguardar la ventaja competitiva de la empresa y sus esfuerzos continuos de innovación.

Mejorar la eficiencia del código

Si bien la ofuscación se utiliza principalmente con fines de seguridad, también puede mejorar indirectamente la eficiencia del código en ciertos contextos. Al reestructurar y minimizar las rutas del código mediante técnicas como la eliminación de código muerto y la optimización de los flujos de control, la ofuscación puede reducir el tamaño del código y, potencialmente, disminuir la carga en los procesadores. Este proceso de optimización podría resultar en tiempos de ejecución más rápidos y un menor uso de memoria, especialmente en aplicaciones grandes donde se puede eliminar el código sobrante sin afectar la funcionalidad. Por lo tanto, si bien su objetivo principal es proteger el código, la ofuscación también puede contribuir a un rendimiento más eficiente de las aplicaciones en determinadas circunstancias.

El proceso de ofuscación de código

Ofuscación manual

La ofuscación manual es una técnica de ofuscación de código en la que los desarrolladores modifican manualmente el código fuente para dificultar su comprensión e ingeniería inversa. Esta práctica implica renombrar variables y funciones con nombres no descriptivos, reestructurar construcciones lógicas e insertar comentarios engañosos o eliminar documentación. A diferencia de las herramientas automatizadas que aplican patrones de ofuscación sistemáticamente, la ofuscación manual permite enfoques más sutiles y creativos que pueden dirigirse específicamente a las áreas más sensibles del código. Sin embargo, requiere un conocimiento profundo del código y puede ser laboriosa, lo que la hace menos escalable para proyectos de gran envergadura. La ofuscación manual resulta especialmente útil para adaptar la ofuscación a las necesidades específicas y los requisitos de seguridad de la aplicación.

Ofuscación automatizada

La ofuscación automatizada se refiere al uso de herramientas de software para ocultar el código fuente de forma automática y sistemática. Estas herramientas aplican diversas técnicas de ofuscación, como renombrar símbolos, cifrar cadenas y reorganizar bloques de código, a una escala y velocidad inalcanzables con métodos manuales. Las herramientas de ofuscación automatizada están diseñadas para integrarse perfectamente en el proceso de compilación, lo que garantiza que la ofuscación se aplique de forma consistente cada vez que se compila el código. Esto no solo ahorra mucho tiempo y esfuerzo, sino que también ayuda a mantener un nivel de seguridad uniforme en toda la aplicación. La ofuscación automatizada resulta especialmente valiosa en proyectos de gran envergadura, donde mantener prácticas de ofuscación manuales sería impráctico y consumiría muchos recursos.

Limitaciones de la ofuscación del código

Si bien la ofuscación de código dificulta la ingeniería inversa de software, no es una solución de seguridad infalible. Una de sus principales limitaciones es que no elimina las vulnerabilidades del código; simplemente las oculta. Los atacantes expertos, con suficiente tiempo y recursos, pueden descifrar el código ofuscado, sobre todo con herramientas y técnicas de desofuscación sofisticadas. Además, la ofuscación puede degradar el rendimiento, ya que la complejidad adicional aumenta el tiempo de ejecución y el consumo de recursos. Asimismo, complica la depuración y el mantenimiento del software, al reducir significativamente la legibilidad y la comprensión del código. Por ello, es fundamental usar la ofuscación como parte de una estrategia de seguridad integral, complementada con otras medidas defensivas.

Ofuscación de código en diferentes lenguajes de programación

Los distintos lenguajes de programación pueden ofuscarse en diferentes grados y requieren distintos niveles de ofuscación para ser realmente seguros. Los lenguajes que se compilan a un formato intermedio, por ejemplo, conservan una cantidad significativa de metadatos que, si no se ofuscan, pueden ser objeto de ingeniería inversa fácilmente con herramientas de hacking comunes. Para obtener una descripción completa de las formas en que se pueden y deben ofuscar los distintos lenguajes, haga clic aquí. aqui.

Herramientas populares de ofuscación de código

- Dotfuscator: Diseñado específicamente para aplicaciones .NET, Dotfuscator ofrece una protección integral mediante la ofuscación de código, el cambio de nombre de identificadores y el cifrado de cadenas. Además, proporciona funciones de seguridad adicionales, como la detección de manipulación y la caducidad, para reforzar aún más la seguridad. safeaplicaciones de protección.

- Ofuscador-LLVM: Esta herramienta es una extensión del compilador LLVM diseñada para añadir capacidades de ofuscación a proyectos compilados mediante LLVM. Admite diversas técnicas de ofuscación, como el aplanamiento del flujo de control y la sustitución de instrucciones, y es útil para aplicaciones en C y C++.

- Herramienta de ofuscación de JavaScript: Esta herramienta, diseñada para JavaScript, ofrece ofuscación al transformar el código a un formato difícil de entender mediante diversas técnicas, como el cambio de nombre de variables, el cifrado de cadenas y la codificación de funciones. Resulta especialmente útil para proteger los scripts de aplicaciones web contra la manipulación o copia sencillas.

- Ofuscador de Xamarin: Esta herramienta, diseñada para aplicaciones desarrolladas con el framework Xamarin, ayuda a proteger el código en diferentes plataformas móviles, incluyendo iOS y Android. Aplica múltiples métodos de ofuscación para gestionar las necesidades específicas de seguridad de aplicaciones móviles.

Estas herramientas de código abierto constituyen valiosos recursos en el conjunto de herramientas de un desarrollador para ayudar a proteger la propiedad intelectual y mejorar la seguridad de sus aplicaciones.

Si buscas las mejores herramientas de ofuscación, por supuesto que tendríamos que recomendarte la nuestra. Digital.ai Application Security para móvil, Web o Aplicaciones de escritorio.

Avances en técnicas de ofuscación

Aquí tenéis una visión general de algunos de los avances más recientes en técnicas de ofuscación, destacando los innovadores progresos que se están logrando en este campo:

Computación confidencial

Uno de los avances más punteros en ofuscación es la integración de la computación confidencial, que permite realizar cálculos con datos cifrados sin necesidad de descifrarlos previamente. Esta técnica resulta especialmente prometedora para la computación en la nube y la privacidad de los datos, ya que permite un procesamiento seguro al tiempo que mantiene la confidencialidad de los datos.

Ofuscación multicapa

Actualmente, los desarrolladores emplean enfoques de ofuscación multicapa, que aplican diversas técnicas en diferentes etapas del proceso de desarrollo de software. Esta estrategia por capas mejora la seguridad, ya que dificulta exponencialmente que los atacantes descifren cada capa ofuscada.

Ofuscación impulsada por IA

La inteligencia artificial se utiliza para automatizar y optimizar el proceso de ofuscación. Los algoritmos de IA analizan el código y determinan las técnicas de ofuscación más eficaces, basándose en los patrones y vulnerabilidades específicos del software. Este método garantiza una ofuscación altamente personalizada y robusta.

Predicado opaco*

Investigaciones recientes han perfeccionado el uso de predicados opacos en la ofuscación de código. Se trata de expresiones en el código cuyo valor de verdad siempre se conoce en tiempo de compilación, pero que resultan ambiguas para un atacante. Las mejoras en la generación de predicados opacos más complejos dificultan y prolongan el proceso de desofuscación.

Resistencia a la computación cuántica

Con el avance de la computación cuántica, los investigadores están desarrollando técnicas de ofuscación capaces de resistir ataques de computadoras cuánticas, las cuales podrían vulnerar muchos de los métodos criptográficos actualmente en uso. Esto implica el diseño de algoritmos resistentes tanto a los métodos de descifrado clásicos como a los cuánticos.

El papel de la IA en la ofuscación de código

La inteligencia artificial está revolucionando el campo de la ofuscación de código mediante la introducción de técnicas más inteligentes y adaptativas que mejoran la seguridad y la eficiencia de las medidas de protección de software. A continuación, se describen algunos de los roles clave que desempeña la IA en este ámbito:

- Toma de decisiones automatizada mediante ofuscación: La IA puede analizar un código fuente para identificar segmentos críticos que se beneficiarían más de la ofuscación, optimizando así la aplicación de técnicas de ofuscación. Al aprender de resultados de ofuscación anteriores, los algoritmos de IA pueden predecir qué métodos serán más efectivos para diferentes tipos de código, lo que hace que el proceso sea más preciso y eficiente.

- Personalización y Adaptabilidad: Las herramientas basadas en IA pueden adaptar las técnicas de ofuscación a la arquitectura y el modelo de amenazas específicos de una aplicación. Este enfoque personalizado garantiza que la ofuscación no solo sea más difícil de revertir, sino que tampoco afecte indebidamente al rendimiento ni a la funcionalidad de la aplicación.

- Mayor complejidad y variabilidad: La IA puede generar patrones de ofuscación muy complejos, más difíciles de analizar o predecir para los atacantes. Al introducir variabilidad y elementos no deterministas en el proceso de ofuscación, la IA hace que la ingeniería inversa sea mucho más compleja y lenta.

- Ofuscación dinámica: La IA puede facilitar la ofuscación dinámica, donde el código modifica su propia estructura durante la ejecución, según el contexto o en respuesta a un ataque. Esta adaptación en tiempo real añade una capa adicional de protección, ya que la ofuscación no es estática y cambia en función del entorno o las amenazas.

- Integración con otras medidas de seguridad: La IA puede integrar sin problemas la ofuscación con otras técnicas de seguridad, como el cifrado y los sistemas de detección de intrusiones. Por ejemplo, la IA puede determinar los mejores momentos y métodos para volver a ofuscar o descifrar partes del código basándose en el análisis de amenazas, creando así una postura de seguridad más robusta.