¿Qué es la ofuscación de código y cómo funciona?

La ofuscación de código hace que las aplicaciones que usted crea y pone a disposición de sus clientes y empleados para que las usen fuera de su firewall sean más difíciles de aplicar mediante ingeniería inversa.

Índice del contenido

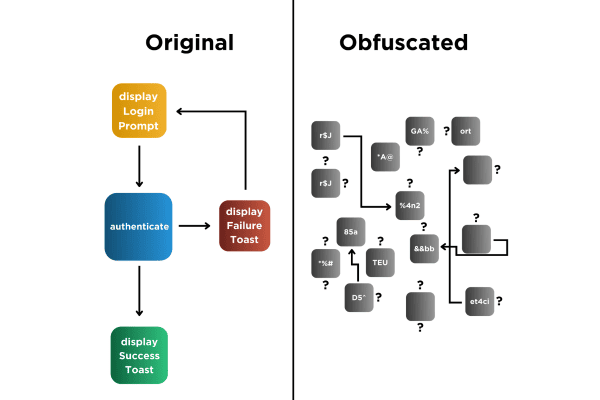

La ofuscación de código es un proceso que hace que las aplicaciones que crea para usar fuera de su firewall sean más difíciles de entender después de haber sido descompiladas o sometidas a ingeniería inversa.

¿Por qué es necesaria la ofuscación del código?

Las aplicaciones que crea para sus empleados y clientes (aplicaciones que se utilizan fuera de su firewall) contienen ejemplos prácticos que muestran cómo acceder a sus sistemas back-end. Tienen que contener esos ejemplos prácticos para que funcionen. Si no ofusca el código en sus aplicaciones, los actores de amenazas podrán leer ese ejemplo funcional simplemente descargando su aplicación desde la tienda de aplicaciones/play o de aplicaciones de terceros, colocándolas en cualquiera de las muchas instrumentaciones dinámicas disponibles gratuitamente. kits de herramientas o descompiladores, y simplemente leer el código. La ofuscación del código hace que este tipo de subterfugio sea más difícil de perpetrar para los actores de amenazas.

Técnicas utilizadas en la ofuscación de código

Ofuscación de diseño

La ofuscación de diseño se refiere a una técnica específica dentro del ámbito de la ofuscación de código destinada a proteger el software alterando la estructura y el diseño de su código ejecutable. Este método implica reorganizar el orden de las instrucciones e insertar código no funcional para confundir y engañar a cualquiera que intente realizar ingeniería inversa o analizar el software. Al interrumpir el flujo lógico que normalmente se espera en la estructura del código, la ofuscación del diseño hace que sea mucho más difícil para los actores maliciosos discernir el verdadero propósito del programa o extraer datos valiosos.

Ofuscación de datos

La ofuscación de datos es una técnica de seguridad que se utiliza para proteger información confidencial ocultándola deliberadamente para evitar el acceso no autorizado durante el desarrollo de software y deploymento. Este método implica modificar los datos reales de manera que sigan siendo utilizables para su procesamiento y prueba, pero se vuelvan ininteligibles o carezcan de significado fuera de su contexto previsto. Las técnicas comunes incluyen enmascaramiento, tokenización y codificación de datos.

Ofuscación del flujo de control

La ofuscación del flujo de control es una técnica avanzada de protección de código que se utiliza para proteger el software al hacer que su lógica de ejecución sea más compleja y difícil de entender. Este método implica alterar las rutas de ejecución normales y predecibles de un programa sin cambiar su resultado final. Las técnicas utilizadas incluyen la inserción de declaraciones condicionales, iterativas y de salto que conducen a secuencias de ejecución engañosas y rutas de código inactivas. Estas intervenciones complican el gráfico de flujo de control de la aplicación, lo que dificulta que los ingenieros inversos o las herramientas automatizadas puedan rastrear la verdadera funcionalidad del código o realizar análisis estáticos.

Ofuscación preventiva

La ofuscación preventiva es una estrategia de seguridad proactiva que implica el uso de técnicas de ofuscación para safeproteger el código de software antes de que se convierta en objetivo de actividades maliciosas. Este enfoque anticipa posibles amenazas a la seguridad e implementa métodos de ofuscación, como la ofuscación del diseño, los datos y el flujo de control, en las primeras etapas del ciclo de vida del desarrollo de software. Al ocultar la lógica interna, las estructuras de datos y el flujo de ejecución de una aplicación, la ofuscación preventiva hace que sea sustancialmente más difícil para los atacantes analizar o alterar el software. Este método es especialmente eficaz para disuadir la ingeniería inversa y garantizar que, incluso si se producen violaciones de seguridad, los elementos esenciales del software permanezcan protegidos.

Beneficios de utilizar la ofuscación de código

Protección contra la ingeniería inversa

La ofuscación sirve como un mecanismo de defensa crucial contra la ingeniería inversa al complicar la legibilidad y comprensibilidad del código de software. Al transformar un código sencillo en un rompecabezas intrincado y desafiante, las técnicas de ofuscación como alterar los flujos de control, cifrar cadenas de datos y reorganizar las estructuras del código obstaculizan significativamente la capacidad de los atacantes para analizar y comprender la funcionalidad subyacente del software. Esta protección garantiza que los algoritmos propietarios, la lógica empresarial y los datos confidenciales permanezcan seguros frente a competidores, ciberdelincuentes y otras entidades no autorizadas que busquen replicar o explotar el software.

Protección de la propiedad intelectual

La ofuscación juega un papel clave en la protección de los activos intelectuales del software al enmascarar el código fuente que incorpora valiosas técnicas e innovaciones patentadas. Este método evita que los competidores y entidades maliciosas accedan o repliquen fácilmente los aspectos únicos del software, como algoritmos, opciones de diseño y procesos especializados. Al incorporar complejidad en la estructura del código y en las rutas de ejecución, la ofuscación garantiza que la propiedad intelectual permanezca inaccesible y difícil de duplicar, por lo que safesalvaguardar la ventaja competitiva de la empresa y los continuos esfuerzos de innovación.

Mejorar la eficiencia del código

Si bien la ofuscación se utiliza principalmente con fines de seguridad, también puede conducir indirectamente a una mejora de la eficiencia del código en ciertos contextos. Al reestructurar y minimizar las rutas de código mediante técnicas como la eliminación de códigos muertos y la optimización de los flujos de control, la ofuscación puede reducir la huella del código y potencialmente disminuir la carga en los procesadores. Este proceso de optimización podría dar como resultado tiempos de ejecución más rápidos y un menor uso de memoria, particularmente en aplicaciones grandes donde el exceso de código se puede recortar sin afectar la funcionalidad. Por lo tanto, si bien su objetivo principal es proteger el código, la ofuscación también puede contribuir a un rendimiento más eficiente de la aplicación en circunstancias específicas.

El proceso de ofuscación del código

Ofuscación manual

La ofuscación manual es una técnica en el proceso de ofuscación de código en la que los desarrolladores alteran intencionalmente el código fuente a mano para hacerlo más difícil de entender y aplicar ingeniería inversa. Esta práctica implica cambiar el nombre de variables y funciones a nombres no descriptivos, reestructurar construcciones lógicas e insertar comentarios engañosos o eliminar documentación. A diferencia de las herramientas automatizadas que aplican patrones de ofuscación sistemáticamente, la ofuscación manual permite enfoques más matizados y creativos que pueden apuntar específicamente a las áreas más sensibles del código base. Sin embargo, requiere una comprensión profunda del código y puede llevar mucho tiempo, lo que lo hace menos escalable para proyectos más grandes. La ofuscación manual es particularmente útil para adaptar la ofuscación a las necesidades específicas y problemas de seguridad de la aplicación.

Ofuscación automatizada

La ofuscación automatizada se refiere al uso de herramientas de software para ocultar el código fuente de forma automática y sistemática. Estas herramientas aplican una variedad de técnicas de ofuscación, como cambiar el nombre de símbolos, cifrar cadenas y reorganizar bloques de código a una escala y velocidad inalcanzables con métodos manuales. Las herramientas de ofuscación automatizadas están diseñadas para integrarse perfectamente en el proceso de compilación, garantizando que la ofuscación se aplique de manera consistente cada vez que se compila el código. Esto no sólo ahorra mucho tiempo y esfuerzo, sino que también ayuda a mantener un nivel constante de seguridad en todas las partes de la aplicación. La ofuscación automatizada es particularmente valiosa en proyectos a gran escala donde mantener prácticas de ofuscación manual sería poco práctico y requeriría muchos recursos.

Limitaciones de la ofuscación del código

Si bien la ofuscación de código es eficaz para aumentar la dificultad del software de ingeniería inversa, no es una solución de seguridad infalible. Una de las principales limitaciones es que la ofuscación no elimina las vulnerabilidades dentro del código mismo; simplemente los oculta de la vista inmediata. Los atacantes expertos con suficiente tiempo y recursos pueden llegar a descifrar el código ofuscado, especialmente con la ayuda de sofisticadas herramientas y técnicas de desofuscación. Además, la ofuscación a veces puede provocar una degradación del rendimiento, ya que la complejidad adicional introducida puede aumentar el tiempo de ejecución y el consumo de recursos de la aplicación. Además, la ofuscación puede complicar la depuración y el mantenimiento del software, ya que la legibilidad y comprensibilidad del código se reducen significativamente. Estos factores hacen que sea esencial utilizar la ofuscación como parte de una estrategia de seguridad más amplia, complementada con otras medidas defensivas.

Ofuscación de código en diferentes lenguajes de programación

Diferentes idiomas pueden ofuscarse en diferentes grados y requieren diferentes niveles de ofuscación para ser verdaderamente seguros. Los lenguajes que se compilan en un formato intermedio, por ejemplo, retienen una cantidad significativa de metadatos que, si no se ofuscan, se pueden aplicar ingeniería inversa fácilmente con herramientas de piratería disponibles en el mercado. Para obtener una descripción completa de las formas en que se pueden y deben ofuscar diferentes idiomas, haga clic en esta página.

Herramientas populares de ofuscación de código

- Fuscador de puntos: Diseñado específicamente para aplicaciones .NET, Dotfuscator ofrece protección integral al ofuscar código, cambiar el nombre de identificadores y cifrar cadenas. También proporciona funciones de seguridad adicionales como detección de manipulación y caducidad para aumentar aún más safeaplicaciones de guardia.

- Ofuscador-LLVM: Esta herramienta es una extensión del compilador LLVM diseñada para agregar capacidades de ofuscación a proyectos compilados a través de LLVM. Admite varias técnicas de ofuscación, como el aplanamiento del flujo de control y la sustitución de instrucciones, para aplicaciones C y C++.

- Herramienta ofuscadora de JavaScript: Dirigida a JavaScript, esta herramienta proporciona ofuscación al transformar el código en un formato difícil de entender utilizando diversas técnicas, como cambio de nombre de variables, cifrado de cadenas y codificación de funciones. Es particularmente útil para proteger los scripts de aplicaciones web para que no sean fácilmente manipulados o copiados.

- Ofuscador de Xamarin: Dirigida a aplicaciones desarrolladas utilizando el marco Xamarin, esta herramienta ayuda a proteger el código en diferentes plataformas móviles, incluidas iOS y Android. Aplica múltiples métodos de ofuscación para gestionar las necesidades específicas de los dispositivos móviles. application security.

Estas herramientas de código abierto sirven como activos valiosos en el conjunto de herramientas de un desarrollador para ayudar a proteger la propiedad intelectual y mejorar la seguridad de sus aplicaciones.

Si está buscando las mejores herramientas de ofuscación, por supuesto tenemos que recomendarle la nuestra. Digital.ai Application Security para móvil, Webtrackingo Aplicaciones de escritorio.

Avances en técnicas de ofuscación

A continuación se ofrece una descripción general de algunos de los avances más recientes en técnicas de ofuscación, destacando los avances innovadores que se están logrando en este campo:

Computación confidencial

Uno de los avances de vanguardia en ofuscación es la integración de la informática confidencial, que permite realizar cálculos sobre datos cifrados sin necesidad de descifrarlos primero. Esta técnica es particularmente prometedora para la computación en la nube y la privacidad de los datos, ya que permite un procesamiento seguro manteniendo al mismo tiempo la confidencialidad de los datos.

Ofuscación multicapa

Los desarrolladores ahora están utilizando enfoques de ofuscación de múltiples capas, que aplican varias técnicas de ofuscación diferentes en diversas etapas del proceso de desarrollo de software. Esta estrategia en capas mejora la seguridad al hacer que a los atacantes les resulte exponencialmente más difícil eliminar cada capa ofuscada.

Ofuscación impulsada por IA

Se utiliza inteligencia artificial para automatizar y optimizar el proceso de ofuscación. Los algoritmos de IA pueden analizar el código y determinar las técnicas de ofuscación más efectivas a aplicar, en función de los patrones y vulnerabilidades específicos presentes en el software. Este método garantiza una ofuscación robusta y altamente personalizada.

Predicado opaco*

Investigaciones recientes han perfeccionado el uso de predicados opacos en la ofuscación de código. Estas son expresiones en el código cuyo valor de verdad siempre se conoce en el momento de la compilación pero que parecen ambiguos para un atacante. Las mejoras en la generación de predicados opacos más complejos hacen que el proceso de desofuscación sea más difícil y requiera más tiempo.

Resistencia a la computación cuántica

A medida que avanza la computación cuántica, los investigadores están desarrollando técnicas de ofuscación que pueden resistir ataques de computadoras cuánticas, lo que potencialmente podría romper muchos de los métodos criptográficos actualmente en uso. Esto implica diseñar algoritmos que sean resistentes a los métodos de descifrado tanto clásicos como cuánticos.

Papel de la IA en la ofuscación del código

La Inteligencia Artificial está revolucionando el campo de la ofuscación de código al introducir técnicas más inteligentes y adaptables que mejoran la seguridad y la eficiencia de las medidas de protección del software. A continuación se detallan algunos roles clave que desempeña la IA en esta área:

- Toma de decisiones automatizada sobre ofuscación: La IA puede analizar una base de código para identificar segmentos críticos que se beneficiarían más de la ofuscación, optimizando así la aplicación de técnicas de ofuscación. Al aprender de los resultados de ofuscación anteriores, los algoritmos de IA pueden predecir qué métodos serán más efectivos para diferentes tipos de código, lo que hace que el proceso sea más específico y eficiente.

- Personalización y Adaptabilidad: Las herramientas basadas en IA pueden adaptar las técnicas de ofuscación a la arquitectura específica y al modelo de amenaza de una aplicación. Este enfoque personalizado garantiza que la ofuscación no sólo sea más difícil de revertir sino que tampoco afecte indebidamente el rendimiento o la funcionalidad de la aplicación.

- Complejidad y variabilidad mejoradas: La IA puede generar patrones de ofuscación muy complejos que son más difíciles de analizar o predecir para los atacantes. Al introducir variabilidad y elementos no deterministas en el proceso de ofuscación, la IA hace que el proceso de ingeniería inversa sea significativamente más desafiante y requiera más tiempo.

- Ofuscación dinámica: La IA puede facilitar la ofuscación dinámica donde el código modifica su propia estructura durante el tiempo de ejecución, en función del contexto de ejecución o en respuesta a un ataque. Esta adaptación en vivo agrega una capa adicional de protección, ya que la ofuscación no es estática y cambia en respuesta al entorno o las amenazas.

- Integración con otras medidas de seguridad: La IA puede integrar perfectamente la ofuscación con otras técnicas de seguridad, como el cifrado y los sistemas de detección de intrusiones. Por ejemplo, la IA puede determinar los mejores momentos y métodos para volver a ofuscar o descifrar partes del código basándose en el análisis de amenazas, creando así una postura de seguridad más sólida.